- Поверителните изчисления използват хардуерни TEE (доверени изпълнителни среди) като Intel SGX, AMD SEV и Arm CCA, за да извършват изчисления върху криптирани данни, предоставяйки криптиране по време на използване.

- Вътре в TEE енклавата, данните и кодът са изолирани с криптиране на паметта, което ги защитава от хост операционната система, хипервайзора, други виртуални машини и администраторите на облака.

- Дистанционната атестация предоставя криптографско доказателство за идентичността на енклавата и точната версия на кода, преди данните да бъдат предоставени на енклавата.

- Azure Confidential VMs работят върху SGX или SEV-SNP, със сериите DCsv2/DCsv3 и DCasv5/ECasv5, а през 2025 г. Microsoft започна предварителен преглед на базирани на Intel TDX поверителни виртуални машини върху процесори Emerald Rapids.

- Google Cloud предлага Confidential VMs върху AMD EPYC SEV, Confidential GKE Nodes, Confidential Dataproc/Dataflow, Confidential Space за многопартийни изчисления и Confidential GPU с NVIDIA H100.

- AWS предоставя Nitro Enclaves, изолирани енклави без постоянна памет или SSH, плюс Nitro TPM и интеграция с KMS за атестация и освобождаване на ключове.

- IBM Cloud Hyper Protect Virtual Servers върху IBM LinuxONE позволяват на клиентите да запазят собствените си криптографски ключове и да стартират виртуални машини с криптирана памет, като администраторите на IBM нямат достъп до ключовете.

- От 2024 до 2025 г. поверителните изчисления се разшириха към GPU с NVIDIA Hopper/H100 и до средата на 2025 г. всички големи облачни доставчици имаха поверителни AI натоварвания, използващи GPU.

- Поверителните енклави позволяват създаване на data-clean rooms и анализи между организации, като позволяват съвместна обработка на данни без разкриване на сурови входни данни, особено в рекламата и държавния сектор.

- Регулаторният и пазарен тласък през 2024–2025 г. включва задължителна защита на данните в употреба според EU DORA, препоръки на NIST CSF 2.0, актуализации на PCI DSS 4.0, одобрение от Gartner за доверие в AI и прогноза на ABI Research за около 160 милиарда долара в поверителните изчисления до 2032 г. с над 40% годишен ръст.

Представете си, че можете да използвате цялата мощ на облака за най-чувствителните си данни без никога да разкривате тези данни – дори и на администраторите на облачния доставчик. Това е обещанието на поверителните изчисления, бързо развиващ се подход към облачната сигурност. В този подробен доклад ще разясним поверителните изчисления за широка аудитория, като обясним какво представляват, как работят (на разбираем език), защо са толкова важни за сигурността и съответствието в облака и как предпазват данните дори от вътрешни заплахи. Ще разгледаме реални случаи на употреба в различни индустрии, ще подчертаем кои големи облачни доставчици предлагат тази технология, ще обсъдим предизвикателствата и развиващите се стандарти и ще прегледаме най-новите развития (към 2024–2025 г.). Включени са експертни мнения и цитати. Нека отключим тайните на обработката на криптирани данни в облака без надничане!

Какво представляват поверителните изчисления?

Конфиденциалните изчисления са нов парадигъм в облачната и информационната сигурност, която пази данните защитени дори докато се обработват, а не само когато са съхранявани или предавани. При традиционните изчисления данните трябва да бъдат декриптирани (изложени като обикновен текст) в паметта за обработка. Конфиденциалните изчисления променят това, като използват специални хардуерни защитени среди (enclaves), така че данните могат да бъдат обработвани в криптиран или изолиран вид. По същество това е като да имате заключен сейф вътре в процесора на компютъра, където чувствителните данни могат да се обработват, недостъпни за любопитни очи [1]. Това означава, че облачните сървъри могат да извършват изчисления с вашите данни без облачният доставчик (или който и да е друг) някога да вижда суровите данни.

С други думи, конфиденциалните изчисления позволяват „криптиране по време на използване.“ Отдавна имаме криптиране за данни в покой (съхранявани на диск) и данни в транзит (пренасяни по мрежи). Конфиденциалните изчисления се справят с последната граница: данни в употреба [2]. Като държат данните криптирани или изолирани по време на активна обработка, те затварят критична празнина в жизнения цикъл на данните. Според индустриална статия от май 2025 г., „Все повече от най-ценните данни в света се обработват в облака, но запазването на тези данни поверителни докато се използват остава голямо предизвикателство… Тук идват конфиденциалните изчисления.“ [3]. Накратко, конфиденциалните изчисления позволяват на организациите да използват облачни изчисления и споделена инфраструктура без да жертват поверителността или контрола върху своите данни.

Как работят конфиденциалните изчисления?

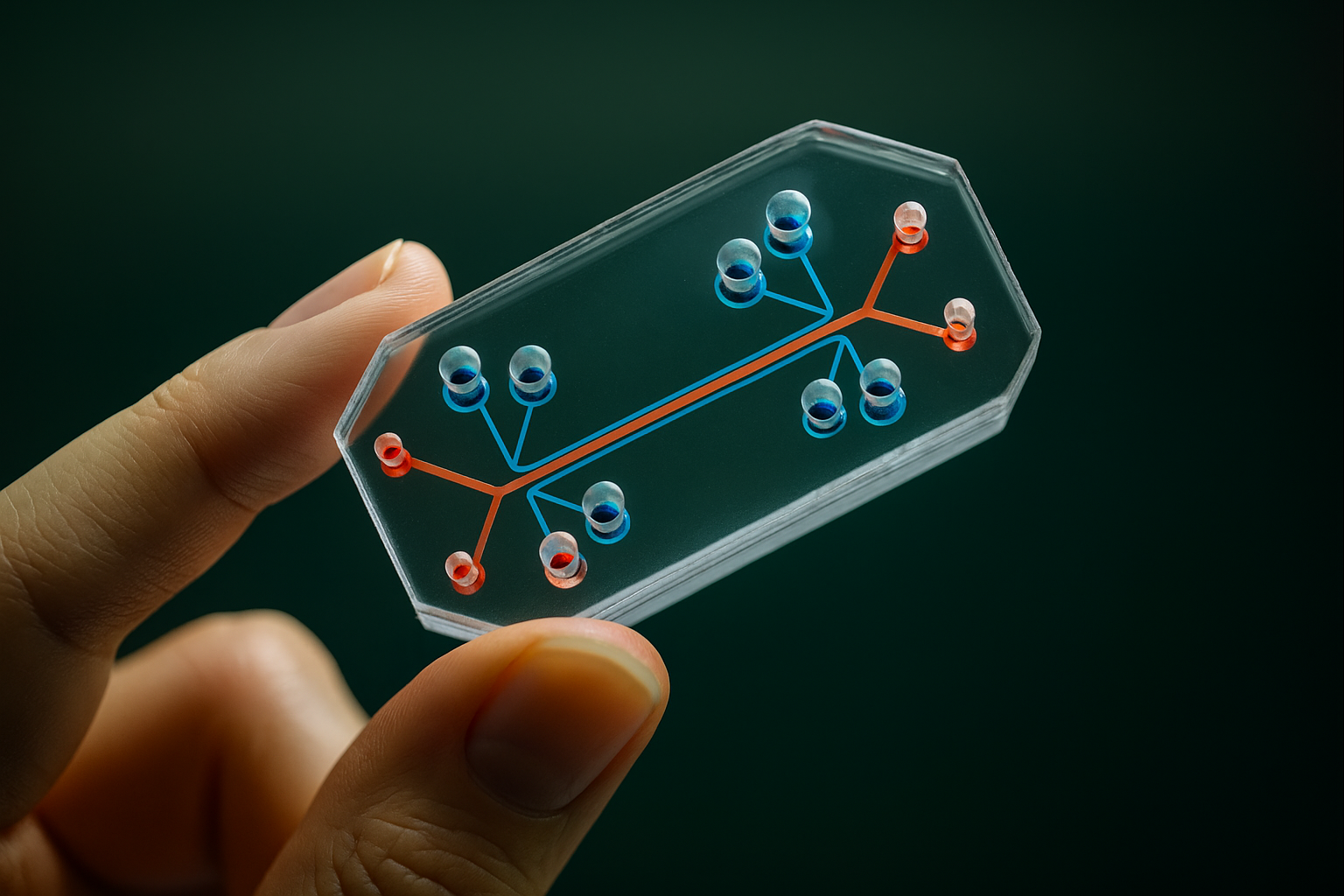

Конфиденциалните изчисления са възможни благодарение на напредъка в хардуерната сигурност – по-специално чрез използването на доверени изпълнителни среди (Trusted Execution Environments, TEEs), често наричани защитени среди (enclaves). TEE е защитена, изолирана зона в процесора (CPU) на компютъра със собствена защитена памет. Всички данни или код, които работят вътре в тази среда, са защитени от останалата част на системата – включително операционната система, хипервайзора, други виртуални машини и дори администраторите на облачния доставчик [4]. Дори ако нападател или злонамерен администратор има пълен достъп до сървъра, той не може да надникне вътре в средата или да манипулира съдържанието ѝ. Паметта на средата е криптирана и достъпът е строго контролиран на хардуерно ниво.

Няколко съвременни CPU технологии внедряват TEE, за да позволят конфиденциални изчисления. Например, Intel SGX (Software Guard Extensions) и AMD SEV (Secure Encrypted Virtualization) са широко използвани TEE технологии, които създават такива защитени анклави в процесорите на Intel и AMD [5]. Intel SGX позволява на разработчиците да отделят частни анклави в рамките на процеса на приложение, докато AMD SEV криптира цялата памет на виртуалната машина, така че данните на VM остават поверителни дори за хост хипервизора. Arm Confidential Compute Architecture (CCA) е друг пример, който въвежда концепцията за анклави в чиповете, базирани на Arm [6]. Основните облачни доставчици също имат свои собствени реализации; например, AWS Nitro Enclaves са изолирани VM среди за чувствителни натоварвания в облака на Amazon [7].

Изолация е първият ключов принцип на начина, по който работят конфиденциалните изчисления. Когато данните и кодът се изпълняват вътре в TEE анклав, те са изолирани от всичко останало на тази машина. Може да си го представите като изпълнение на изчисленията ви в защитен трезор, до който нищо отвън няма достъп. Хардуерът гарантира, че дори ако зловреден софтуер компрометира основната операционна система, паметта на анклава остава нечетима и защитена [8]. Всеки опит на обикновен процес или администратор да инспектира паметта на анклава ще се провали или ще извлече само криптиран безсмислен текст. Тази хардуерно наложена изолация драстично намалява повърхността за атаки – дори често срещани вектори като много странични атаки се ограничават, когато са правилно реализирани [9].

Дистанционна атестация е вторият ключов компонент. Тъй като анклавът е изолиран, вие като потребител имате нужда от начин да доверите се на това, което се изпълнява вътре. Атестацията е механизъм, при който TEE генерира криптографско доказателство за своята идентичност и точния код, който изпълнява [10]. Например, преди да изпратите чувствителните си данни в анклав в облака, можете да поискате атестационен доклад, подписан от хардуера. Този доклад ви позволява да проверите (чрез сертификата на производителя на чипа), че това наистина е истински анклав (а не емулация или зловреден софтуер), който изпълнява очакваната доверена версия на кода. Едва след проверката ще предоставите ключа си за декриптиране или данните на анклава. Атестацията дава силна гаранция, че защитената среда е непокътната и не е била манипулирана, което е от решаващо значение за доверието в облачен анклав.

На практика, когато използвате конфиденциални изчисления в облака, вашите данни се изпращат криптирани до специален анклав в процесора. Там данните се декриптират само вътре в анклава и се обработват сигурно. Останалата част от машината вижда само криптирани данни. След като изчисленията приключат, анклавът може да изведе резултатите (които може отново да бъдат криптирани за съхранение). Тъй като данните са защитени по всяко време в паметта, постигаме „обработка без излагане на чист текст“. Както Google Cloud го описва, конфиденциалните изчисления означават, че „данните ще останат частни и криптирани, дори докато се обработват в облака.“ [11] С други думи, сървърите на облачния доставчик извършват изчисленията, но те по същество са „слепи“ за реалните стойности, върху които изчисляват.Обобщение на ключовите технологии: Индустрията се обедини около технологии като Intel SGX, Intel TDX (Trust Domain Extensions, за VM анклави в по-новите процесори Intel Xeon), AMD SEV и най-новия му вариант SEV-SNP (Secure Encrypted Virtualization with Secure Nested Paging), и Arm CCA, наред с други [12]. Те осигуряват ниско ниво на изолация и криптиране на паметта. Облачните доставчици изграждат услуги върху тези технологии (повече за това по-късно). Струва си да се отбележи също, че конфиденциалните изчисления се различават от подходи като Fully Homomorphic Encryption (FHE) – при FHE може да се изчислява върху криптирани данни само чрез математика (без никакво декриптиране), но FHE е изключително бавен за обща употреба днес. Моделът с анклав на конфиденциалните изчисления използва по-прагматичен, хардуерно подпомаган подход: данните се декриптират вътре в анклава за използване, но благодарение на защитите на анклава, околната система все още не може да има достъп до тях [13]. Това прави конфиденциалните изчисления в момента много по-практични за реални натоварвания, като същевременно се постига подобна цел – обработка на данни без излагането им на чужди очи.

Защо конфиденциалните изчисления са важни за сигурността и съответствието в облака?

Преместването на чувствителни данни и работни натоварвания в облака предлага огромни ползи по отношение на мащабируемост и сътрудничество, но също така повдига големия въпрос: Можем ли да се доверим на облака с най-чувствителната си информация? Шумни пробиви на данни, шпионаж и дори опасения относно вътрешни заплахи карат компаниите и регулаторите да бъдат предпазливи да предоставят некриптирани данни на облачните доставчици. Конфиденциалните изчисления директно адресират тази пропаст в доверието, като гарантират, че облакът не може да вижда или променя вашите данни по време на обработка, което има огромни последици за сигурността и съответствието.

От гледна точка на сигурността, поверителните изчисления значително намаляват риска в облачни среди с множество наематели. Дори ако нападател по някакъв начин излезе извън собствената си виртуална машина или контейнер, той не може да получи достъп до защитените с енклави данни на други клиенти. Дори ако администраторите или техниците на самия облачен доставчик бъдат компрометирани, те не могат да прочетат клиентските данни, защитени от TEE. Това драстично подобрява устойчивостта срещу вътрешни заплахи и напреднали постоянни заплахи. Както един експерт по сигурността каза, „Поверителните изчисления значително подобряват сигурността и поверителността на облачните изчисления, като гарантират, че данните са недостъпни и криптирани по време на използване.“ [14].За организации в регулирани индустрии – като финанси, здравеопазване и държавен сектор – поверителните изчисления могат да бъдат промяна на играта за съответствие. Регулации като GDPR (в Европа) и различни закони за поверителност изискват строги контроли върху личните данни. Всъщност регулаторите все повече признават стойността на защитата на данните по време на използване. През 2024 г. Европейският съюз чрез Акта за цифрова оперативна устойчивост (DORA) изрично задължи защитата на данните по време на използване (за банки и финансови институции) като част от своите изисквания [15]. По подобен начин, актуализираните насоки от органи като NIST (Националният институт за стандарти и технологии на САЩ) вече включват препоръки за защита на данните в паметта и при използване, като посочват поверителните изчисления като решение [16]. Последната Cloud Controls Matrix на Cloud Security Alliance също препоръчва TEE и поверителни изчисления за облачни доставчици и потребители, за да се спазват най-добрите практики за сигурност [17]. Този тласък от страна на законодателите означава, че приемането на поверителни изчисления може да помогне на организациите да изпълнят нововъзникващи изисквания за съответствие и да демонстрират „поверителност по дизайн“ (тъй като дори операторът на облака няма достъп до некриптираните данни).

На практика, поверителните изчисления позволяват на организациите да използват облачни услуги за силно чувствителни работни натоварвания, които преди това биха се държали на място. Например, банките могат да анализират криптирани финансови данни в облака, без да нарушават законите за поверителност, болниците могат да използват облачен изкуствен интелект върху пациентски данни, без да излагат пациентските досиета, а правителствата могат да използват комерсиални облаци за класифицирани или граждански данни, като същевременно запазват суверенен контрол. Това премахва основна пречка за приемането на облака, като решава проблема „не вярваме на облачния доставчик с нашите некриптирани данни“. Както отбелязва един индустриален анализатор, поверителните изчисления стават от съществено значение за чувствителни AI и данни в облака, водени от необходимостта да се защитят както AI моделите, така и данните, които се използват в тях [18].

Друга причина, поради която поверителните изчисления са важни, е тяхната роля в осигуряването на нови сценарии за сътрудничество в облака. Тъй като няколко страни могат да споделят и обработват данни в общ енклейв, без да разкриват индивидуалните си входни данни една на друга, това отваря врати за неща като защитени data clean rooms и многопартиен анализ. Компаниите могат да комбинират набори от данни, за да получат прозрения (например за откриване на измами или изследвания) с увереност, че суровите данни на всяка страна остават поверителни. Тази възможност за изчисления върху съвместни данни без проблеми с взаимното доверие преди беше много трудна за постигане – сега хардуерните енклейви я правят възможна, отключвайки ценни приложения в рекламата, финансите и публичните изследвания, като същевременно се запазва поверителността [19], [20].

И накрая, от бизнес гледна точка, поверителните изчисления изграждат доверие у клиентите. Облачните доставчици, които предлагат това, могат да кажат: „Дори нашите собствени администратори или основният облачен софтуер нямат достъп до вашите данни – само вие имате.“ Това обещание е силно. То измества модела на доверие от необходимостта да се доверявате на цяла организация (и всичките ѝ хора и софтуер) към доверие само в малък хардуерен модул и проверен код. Мнозина вярват, че този zero trust подход в облака ще бъде крайъгълен камък на облачната сигурност занапред, особено с развитието на заплахите.

Защита на данните от вътрешни заплахи – дори облачните администратори не могат да надничат

Основна мотивация за поверителните изчисления е защитата срещу вътрешни заплахи и любопитни или злонамерени администратори при облачния доставчик. В традиционен облачен сценарий системен администратор на доставчика с достатъчно права (или нападател, който ги е придобил) може потенциално да шпионира клиентски ВМ или данни в паметта. Това може да стане чрез инструменти за дебъгване, чрез изхвърляне на паметта или чрез злонамерен фърмуер. Такива вътрешни рискове не са само теоретични – те са реална грижа за всеки, който поверява чувствителни данни на трети облачни страни.

Поверителните изчисления осигуряват силно решение: при използване на TEE, дори администраторите на облака не могат да имат достъп до клиентските данни или код вътре в енклейва. Паметта на енклейва е криптирана с ключове, които се намират в самия хардуер на процесора, и тези ключове не са достъпни за никакъв софтуер или персонал. Например, процесор AMD EPYC със SEV ще криптира паметта на ВМ така, че хипервайзорът (управляван от облачния доставчик) вижда само шифротекст. Няма „главен декриптиращ ключ“, който облачен администратор да може да използва, за да отключи енклейва по свое усмотрение – ключовете се генерират в хардуера и никога не напускат защитената граница на процесора [21].

В резултат на това използването на confidential computing е като да поставите вашето приложение в заключена каса, която само вие (чрез кода на приложението си) можете да отворите, а не облачният оператор. Една фирма за confidential computing го оприличи така за облачните клиенти: „Цялото ви облачно внедряване е защитено от инфраструктурата. Дори служителите на центъра за данни или облачните администратори нямат достъп до никакви данни.“[22]. С други думи, можете да използвате публичен облак сякаш е ваш собствен частен облак вътре в сейф. Друг източник подчертава, че с confidential computing „данните винаги са криптирани и вие запазвате пълен контрол, дори когато използвате инфраструктура на трети страни“ [23]. Това драстично ограничава вътрешния риск.Тази защита също означава, че ако органите на реда или друга трета страна се опитат да принудят облачен доставчик да предаде вашите данни, доставчикът технически не може* да предостави некриптирани данни, до които няма достъп. Всичко, което може да предостави, са криптирани блокове (ако вие, клиентът, не споделяте ключовете на енклава си). Това е привлекателно за организации, които се притесняват от неоторизиран достъп или шпионаж – дава им технически контрол върху достъпа до данните, а не само политически обещания от доставчика.

Реален пример за ограничаване на вътрешни заплахи е как мениджърите на пароли и VPN доставчиците са възприели confidential computing, за да защитят чувствителна информация от собствената си инфраструктура. През 2024 г. мениджърът на пароли 1Password пусна аналитична функция, която използва енклави, така че дори техният облачен бекенд да не може да вижда суровите пароли или тайни, които се анализират [24]. По подобен начин Dashlane използва confidential computing, за да гарантира, че дори IT администраторите, които управляват фирмени логини, не могат да шпионират идентификационните данни [25]. VPN доставчикът ExpressVPN започна да използва енклави, така че данните за специалните IP адреси на потребителите да останат невидими за вътрешни лица [26]. Тези стъпки показват как компаниите проактивно използват confidential computing, за да ограничат вътрешния достъп, дори когато „вътрешният човек“ е собствената им облачна услуга. Това е мощна гаранция, която може да се предложи на клиенти, загрижени за сигурността.

Накратко, confidential computing измества модела на сигурност към „не вярвай на никого, освен на енклава.“ Той защитава срещу вътрешни лица от страна на облачния доставчик, грешки в облачната платформа и дори някои хардуерни атаки. Така че дори ако нападателят има пълен root или физически достъп до сървъра, вашите данни ще останат защитени, ако са в правилно реализирана TEE. Тази възможност – да надхитрите root достъпа – е това, което прави confidential computing революционно развитие в облачната сигурност.

Приложения и приемане в индустрията

Конфиденциалните изчисления вече се използват в различни индустрии и сценарии, където чувствителността на данните е от първостепенно значение. Ето някои от най-важните приложения и сектори, които възприемат тази технология:

- Финансови услуги: Банки и финансови институции обработват изключително чувствителни клиентски данни и търговски тайни. Те използват конфиденциални изчисления за сигурна многопартийна аналитика (напр. две банки сравняват данни за измами, без да разкриват клиентска информация една на друга) и за сигурно прехвърляне на основни банкови работни натоварвания в облака. Например, конфиденциалните изчисления могат да позволят кредитно оценяване или откриване на измами върху криптирани набори от данни от множество източници. Това също така помага за спазване на строги регулации – голяма европейска банка може да използва облачен анклав за обработка на данни на клиенти от ЕС, като доказва съответствие с правилата за суверенитет на данните. Всъщност финансовият сектор е сред първите, които възприемат технологията; експерти отбелязват нарастващ интерес от страна на финансите да „отключат стойност от данните, без да компрометират поверителността или съответствието“ [27].

- Здравеопазване и науки за живота: Болници, изследователи и фармацевтични компании започват да използват конфиденциални изчисления за съвместна работа с медицински данни. Анализ на здравни данни с опазване на поверителността е ключов случай на употреба – например, няколко болници могат да обединят пациентски данни за разработване на по-добри AI диагностични модели, като данните на всяка болница са криптирани по време на използване, така че нито облакът, нито другите болници да виждат суровите записи една на друга. Това помага за решаване на проблема с чувствителността на здравните досиета според закони като HIPAA. С конфиденциални изчисления облакът може да извършва геномно секвениране или клинична аналитика върху пациентски данни, които остават криптирани, като по този начин ускорява медицинските изследвания без да нарушава поверителността на пациентите.

- AI и машинно обучение: С нарастването на значимостта (и размера) на AI моделите, нарастват и опасенията относно данните и интелектуалната собственост на моделите. Конфиденциалните изчисления все повече се разглеждат като съществени за AI в облака. Компаниите искат да използват мощни облачни GPU, за да обучават или изпълняват AI модели върху чувствителни данни (напр. лични потребителски данни или фирмени бази данни), но се страхуват от изтичане на информация. Използвайки енклави, може да се извършва машинно обучение върху криптирани или поверителни данни – например, изпълнение на AI инференция върху криптирани лични данни на клиент, така че AI услугата никога да не вижда оригиналния текст. Това също така защитава самия AI модел от кражба при работа на споделен хардуер. Тенденциите в индустрията през 2024 показаха, че „Конфиденциален AI“ набира скорост: Apple, например, обяви облачен AI за iPhone, запазващ поверителността, използвайки тази концепция, а OpenAI даде приоритет на конфиденциалните GPU възможности, за да защити своята напреднала AI инфраструктура [28]. Дори военноморските сили на САЩ проучваха изпълнението на големи езикови модели в енклави, за да ги запазят защитени [29]. Всичко това сочи, че енклавите ще се превърнат в стандартна част от AI технологичния стек, гарантирайки, че AI може да използва чувствителни данни, без да ги излага.

- Междуфирмена аналитика и „data clean rooms“: В рекламата, технологиите и научните изследвания организациите често трябва да споделят или съвместно да обработват данни, но правни и поверителни съображения възпрепятстват директното споделяне. Конфиденциалните изчисления позволяват data clean rooms, където няколко страни могат да предоставят данни, които се криптират и анализират съвместно в енклава. Например, рекламодател и издател могат да съпоставят и анализират данни за взаимодействие на потребителите, за да измерят ефективността на рекламна кампания, но благодарение на енклавата нито една от страните не вижда суровите данни на другата – виждат само обобщени резултати. Рекламната индустрия (под натиск да защитава поверителността на потребителите) тества такива конфиденциални clean rooms [30]. По подобен начин държавни агенции могат да комбинират данни (напр. данъчни записи с данни за социални помощи), за да получат прозрения, без да нарушават поверителността. Тези сценарии бяха почти невъзможни преди; сега стават реалност с конфиденциалните изчисления.

- Публичен сектор и отбрана: Държавни органи, които искат да използват комерсиални облаци, но се страхуват от външен или чужд достъп, проучват конфиденциалните изчисления. Например, министерство на отбраната може да изпълнява чувствителни задачи в публичен облачен енклава, уверено, че дори администраторите на облака (или други държавни актьори) не могат да прочетат данните. Виждаме ранно внедряване в проекти за сигурен държавен облак и аналитика за отбрана. Както показа едно германско проучване в публичния сектор, внедряването на конфиденциални изчисления в суверенен облак позволи на държавни приложения да работят в публичния облак като същевременно се гарантира дигитален суверенитет – данните остават криптирани по време на работа „дори за облачните администратори“, изпълнявайки стриктни национални изисквания за сигурност [31].

- Услуги за блокчейн и криптография: Някои платформи за криптовалути и блокчейн използват конфиденциални изчисления, за да защитят частните ключове и транзакциите. Например, конфиденциалните енклави могат да защитят системите за управление на криптографски ключове или да позволят сигурни многопартийни изчисления за услуги по съхранение на криптоактиви, като гарантират, че ключовете никога не се излагат в паметта дори по време на използване. Това е полезно за борси, портфейли или всяка услуга, при която компрометирането на ключ може да бъде катастрофално.

- Защита на интелектуалната собственост: Компании с патентовани алгоритми или данни (например тайна рецепта или чувствителен аналитичен алгоритъм) могат да използват енклави, за да изпълняват тези алгоритми в облак или на системи на партньор без да разкриват кода на алгоритъма или входните данни. Това е полезно в ситуации като съвместни предприятия или аутсорсинг на изчисления – собственикът на интелектуалната собственост знае, че тя се изпълнява в „черна кутия“ енклава, където партньорът вижда само одобрените изходни резултати. Това е начин за монетизиране или използване на данни и код по сигурен начин. Например, стартираща компания може да позволи на клиент да изпълнява заявки към нейния патентован набор от данни чрез енклава; клиентът получава анализа, но никога не получава достъп до суровите данни.

Това са само няколко примера. Други сектори като телекомуникации, медии, застраховане и дори облачен гейминг също проявяват интерес към конфиденциалните изчисления, където е приложимо. Общата нишка е: където данните са изключително чувствителни или ценни и доверието е пречка за използване на облака или споделяне на данни, конфиденциалните изчисления могат да помогнат чрез техническа гаранция за конфиденциалност по време на обработка. Тази широка приложимост е причината прогнозите да предвиждат експлозивен растеж на тази област. Анализаторите прогнозират, че конфиденциалните изчисления ще се развият от зараждащ се пазар до многомилиарден стандарт в облачните услуги през следващото десетилетие, тъй като организации от много сектори възприемат технологията [32].

За да илюстрираме инерцията, ето цитат от старши продуктов мениджър в компания за конфиденциални изчисления относно последните тенденции в приемането: „Виждаме нарастващо приемане от здравеопазването, финансите и медиите, които трябва да отключат стойността на своите данни, без да компрометират поверителността или съответствието. Възможността да докажем, че данните остават защитени през целия им жизнен цикъл, е промяна на играта.“ [33]. Това подчертава как индустриите, работещи с чувствителни данни, възприемат технологията като трансформираща – „game-changer“, която позволява нови проекти, които преди са били блокирани от опасения за поверителността.

Големи облачни доставчици, предлагащи конфиденциални изчисления

Всички големи доставчици на облачни услуги са възприели конфиденциалните изчисления в различни форми, интегрирайки TEE в своите платформи. Ето поглед към как водещите облачни доставчици предлагат решения за конфиденциални изчисления:

- Microsoft Azure: Microsoft е пионер в областта на поверителните изчисления. Azure предлага Confidential VMs, които работят на хардуер с поддръжка на SEV-SNP (за виртуални машини, базирани на AMD) и Intel SGX в специални типове виртуални машини (за енклави на Intel хардуер). Например, виртуалните машини от сериите DCsv2 и DCsv3 на Azure идват с Intel SGX енклави за разработчици, които искат енклави на ниво приложение. Azure също така въведе опции за Confidential VM (DCasv5/ECasv5 и по-нови), при които цялата памет на виртуалната машина е криптирана с AMD SEV по подразбиране – което означава, че дори Azure не може да я прочете. Освен това, Azure предоставя услуги като Azure Confidential Ledger (блокчейн регистър, работещ в енклави за неотменими записи) и тества Confidential Containers и Azure Confidential Clean Rooms за сигурна многопартийна аналитика. Инвестициите на Microsoft продължават: през 2024 г. те обявиха серии виртуални машини DCa v6 и ECa v6 с 4-то поколение AMD EPYC процесори с подобрени възможности за поверителни изчисления [34], а през 2025 г. Azure започна да тества Confidential VMs, базирани на Intel TDX, използващи 5-то поколение Xeon процесори на Intel (Emerald Rapids) [35]. Накратко, стратегията на Azure е да направи енклавната технология достъпна във виртуални машини, контейнери и дори в конкретни управлявани услуги. Техническият директор на Azure, Марк Русинович, отбелязва, че тяхната цел е да разширят поверителните изчисления „във всички услуги на Azure“ в бъдеще, подчертавайки тяхната важност.

- Google Cloud: Google Cloud е интегрирал поверителните изчисления в своята инфраструктура, като предлага Confidential VMs като обикновена отметка при стартиране на виртуални машини. Confidential VMs на Google работят на процесори AMD EPYC със SEV, което означава, че цялата памет на виртуалната машина е криптирана с ключове, които дори Google не контролира [36]. Google подчертава, че клиентите могат да „криптират данните в употреба без промени в кода“ и с минимално въздействие върху производителността [37]. Освен виртуалните машини, Google разшири технологията и към други услуги: Confidential GKE Nodes позволяват Kubernetes клъстери с работни възли с криптирана памет [38], Confidential Dataproc и Confidential Dataflow позволяват обработка на големи данни и поточни процеси върху поверителни виртуални машини [39], а Confidential Space е решение на Google Cloud за многопартийни изчисления, при което страните могат съвместно да анализират данни в защитена среда с „засилена защита срещу достъп от доставчика на облака“ [40]. Google също така работи с NVIDIA, за да предлага Confidential GPUs – например, Confidential VMs в комбинация с NVIDIA H100 GPU, така че данните да остават криптирани дори в GPU паметта по време на AI обработка [41]. Пример от практиката: финтех и здравни компании са използвали поверителния облак на Google, за да отговорят на строги изисквания за защита на данните [42], а един клиент (Zonar) е използвал Confidential VMs, за да изпълни изискванията на ЕС за поверителност на данните по GDPR [43]. В обобщение, подходът на Google е насочен към това поверителните изчисления да са лесни за използване (само с превключване на настройка) и да ги разшири до възможно най-много облачни продукти – от виртуални машини до анализи, за да насърчи нови сценарии за „поверително сътрудничество“ [44].

- Amazon Web Services (AWS): AWS е внедрила конфиденциални изчисления основно чрез своята Nitro система. Архитектурата AWS Nitro вече изолира хипервайзора на отделен чип, което осигурява основа за повишена сигурност. Върху тази основа AWS представи Nitro Enclaves – функция, която ви позволява да отделите изолиран изчислителен ресурс от EC2 инстанция [45]. Nitro Enclave няма персистентно съхранение, няма външна мрежова свързаност и няма достъп за оператор (дори без SSH), което го прави изключително сигурен за обработка на чувствителни данни [46]. Клиентите могат да прехвърлят задачи като декриптиране на защитени данни, обработка на лични данни (PII) или управление на частни ключове в тези енклави. AWS също така предоставя рамка за атестация и дори NitroTPM (виртуален TPM модул) за енклавите, за да улесни криптографските атестации [47]. В допълнение към енклавите, AWS предлага интеграция на AWS Key Management Service (KMS) с енклави, така че ключовете за декриптиране да се предоставят само на атестирани енклави. Макар че AWS все още няма универсален бутон „Confidential VM“ като Azure или GCP, използва Nitro Enclaves и Nitro-защитени инстанции за постигане на подобни цели. На конференциите AWS re:Invent през 2023 и 2024 г. беше акцентирано върху защитата на данните в употреба с Nitro, а AWS получи независима валидация на възможностите за конфиденциални изчисления на своята Nitro система [48]. На практика компаниите са използвали Nitro Enclaves за неща като сигурна обработка на финансови транзакции или извършване на машинно обучение върху чувствителни данни (AWS е публикувала блог за изпълнение на NLP модели с висока степен на поверителност вътре в енклави [49]). Така моделът на AWS за конфиденциални изчисления е фокусиран върху изолиране на чувствителни задачи в защитени енклави, прикрепени към EC2 инстанции.

- IBM Cloud: IBM има дълга история със защитени анклави (произтичаща от нейните мейнфрейм и POWER архитектури). В IBM Cloud водещото предложение е IBM Cloud Hyper Protect Virtual Servers and Crypto Services, които работят на IBM LinuxONE (мейнфрейм-базирана система със защитена анклавна технология). Те позволяват на клиентите да стартират Linux виртуални машини, при които данните в паметта са криптирани и дори IBM няма достъп до ключовете – IBM го рекламира като „Keep Your Own Key“, тъй като дори администраторите на IBM не могат да достигнат до клиентските криптографски ключове. Подходът на IBM често е малко по-различен (разчита на собствен хардуерен модул за сигурност, интегриран със сървъра), но е в съответствие с целите на конфиденциалните изчисления. IBM също е член на Confidential Computing Consortium и допринася към проекти с отворен код в тази област. За нашите цели, предложението на IBM Cloud е специализирано, насочено към индустрии като банкиране (за да отговаря на FIPS и финансови регулации). Cloud Data Shield (бета) на IBM беше друга услуга, използваща Intel SGX за защита на контейнерни работни натоварвания. Макар делът на IBM на публичния облачен пазар да е по-малък, важно е, че те предлагат „напълно хомоморфно криптиране и конфиденциални изчисления“ за клиенти, нуждаещи се от изключителна сигурност. Предприятия, които вече се доверяват на IBM за сигурен хардуер, възприемат конфиденциалните изчисления на IBM Cloud като разширение на това в облака.

- Други облачни доставчици: Други големи играчи включват Oracle Cloud, който въведе Oracle Cloud Infrastructure (OCI) Confidential VMs, използващи AMD SEV за криптиране на паметта, и Alibaba Cloud, който стартира анклави, базирани на Intel SGX за своите клиенти в Азия. Alibaba, например, предлага „Enclave Service“ за сигурно изпълнение на контейнери. Тези предложения показват, че тенденцията е в цялата индустрия. Много от тези доставчици (Oracle, Alibaba, Tencent и др.) са членове на индустриалния Confidential Computing Consortium (CCC), което показва тяхната ангажираност. CCC има над 30 член-организации (към средата на 2025 г.), включително тези облачни доставчици и технологични компании, всички работещи заедно по стандарти и внедряване [50]. Дори по-малки облачни и edge доставчици започнаха да включват опции за конфиденциални изчисления, за да отговорят на нуждите на клиенти, фокусирани върху поверителността.

В обобщение, ако използвате водеща облачна платформа през 2025 г., вероятно имате възможност да активирате функции за конфиденциални изчисления. Независимо дали се наричат Confidential VMs, Nitro Enclaves или с друго търговско име, концепцията е сходна: облачният доставчик предоставя хардуерно изолиранa среда, в която вашите данни остават криптирани за външния свят [51]. Тази технология бързо преминава от експериментална към масова. Всъщност Google отбелязва, че конфиденциалните виртуални машини са „пробив“, позволяващ сценарии, които преди това не са били възможни [52], и всички големи облачни доставчици активно подобряват своите предложения (например добавят GPU поддръжка, интеграция с управлявани бази данни и др.). Конкуренцията между облачните доставчици спомага за развитието на по-удобни и мощни услуги за конфиденциални изчисления навсякъде.

Предизвикателства, ограничения и развиващи се стандарти

Конфиденциалните изчисления са мощни, но не са универсално решение – те имат предизвикателства и ограничения, които е важно да се разберат, и това е развиваща се област с активно развитие на стандарти и добри практики.

Технически предизвикателства и ограничения: Първо, въпреки че TEE значително подобряват сигурността, те не са неуязвими. Изследователи са демонстрирали различни атаки чрез странични канали върху технологии за енклави (например, извличане на данни от енклавата чрез наблюдение на модели на достъп или използване на уязвимости при спекулативно изпълнение). Intel SGX в частност беше обект на редица академични атаки (като Foreshadow, Plundervolt), които доведоха до кръпки и усъвършенствания. По-нови технологии като AMD SEV-SNP и Intel TDX целят да затворят много от известните уязвимости (например чрез защита на целостта на паметта и ограничаване на определени странични канали), но атакуващите непрекъснато търсят слабости [53]. Лошо написано приложение също може да изтече данни неволно (например чрез изхода си или моделите на достъп), дори ако самата енклава е защитена [54]. Затова разработчиците трябва да спазват добри практики за сигурно програмиране; конфиденциалните изчисления не правят автоматично едно несигурно приложение сигурно.

Друго ограничение са производителността и ресурсните ограничения. Ранните TEE (като Intel SGX) имаха много ограничен размер на паметта за енклави и добавяха натоварване при превключване на контекста и криптиране на паметта. Това можеше да забави тежки натоварвания. По-новите поколения и подходи (криптиране на цялата памет на виртуалната машина) значително намалиха натоварването – често забавянето е само няколко процента до около 10%, което мнозина смятат за приемливо спрямо печалбата в сигурността. Въпреки това, някои задачи, които включват чести преходи към енклавата или големи защитени паметови разпределения, все още могат да доведат до разходи за производителността. Има и въпроса за наличността на хардуер: не всеки облачен сървър разполага с най-новия процесор с TEE възможности. С времето това става все по-малко проблем, тъй като облачните доставчици обновяват инфраструктурата си, но организациите трябва да се уверят, че техният облачен регион и тип инстанция поддържат необходимите им конфиденциални функции.

Оперативната сложност също е фактор. Използването на confidential computing може да изисква промени в начина, по който се внедряват или управляват приложенията. Например, стандартните инструменти за дебъгване и мониторинг може да не работят вътре в енклейвите без специална адаптация (тъй като енклейвите са изолирани). Управлението на ключове става от решаващо значение – необходима е стратегия за предоставяне на тайни на енклейвите (често включваща услуга за управление на ключове и атестация). Някои ранни потребители установиха, че екосистемата за разработка на енклейв приложения е трудна, въпреки че се подобрява с по-добри SDK и услуги. Добрата новина е, че облачните доставчици се опитват да абстрахират тази сложност (например, като позволяват създаване на confidential VM с един клик, без да се изискват промени в кода [55]). Все пак, организациите, които обмислят confidential computing, трябва да са подготвени за известни усилия по интеграция и крива на обучение за своите ИТ екипи.

Съображения за доверие: Confidential computing измества доверието от софтуера към хардуера, което повдига въпроса: доверявате ли се на производителя на процесора? Използването на TEE означава, че се доверявате, че Intel или AMD (или който и да е производител на чипа) са го реализирали правилно и самите те не са компрометирани. Някои скептици посочват, че това създава зависимост от веригата за доставки на силиций и сигурността на доставчика (например, ако правителство окаже натиск върху производител на чипове да включи заден вход, теоретично дори енклейвите могат да бъдат компрометирани). На практика Intel и AMD публикуват подробности за своите енклейв реализации и се подлагат на одити от трети страни, а консенсусът в индустрията е, че рискът е нисък и ползите го надвишават. Но това е фактор, който трябва да се признае: коренът на доверието при confidential computing е самият хардуер, така че трябва да се доверите на производителя на хардуера и да осигурите прилагането на подходящи фърмуер ъпдейти за отстраняване на открити уязвимости.

Съответствие и оперативна съвместимост: Докато регулаторите започват да оценяват confidential computing, все още няма универсални стандарти за това как атестацията трябва да се доказва при одити за съответствие или как различните облачни TEE работят заедно. Органи по стандартизация и консорциуми работят по въпроса. Confidential Computing Consortium (CCC), проект на Linux Foundation, обединява индустриални участници за дефиниране на общи механизми и API, така че например едно приложение да може да работи в енклейв на всякакъв съвместим хардуер или облак [56]. Има и усилия за стандартизиране на формати за атестация (така че да може да се използва една услуга за верификация на атестация в различни облаци). С напредването на технологията очакваме по-ясни стандарти за сертифициране на confidential computing решения, потенциално дори държавни сертификати. През 2024 г. в CCC се водеха дискусии за евентуално създаване на програма за сертифициране на продукти и решения, които отговарят на определени критерии за сигурност на енклейвите [57].

Еволюиращ хардуер и софтуер: От положителната страна, много от ограниченията се адресират от технологии от следващо поколение. Например, новата TDX технология на Intel (налична в 4-то и 5-то поколение Xeon процесори) пренася концепцията за енклави към цели виртуални машини с хардуерно изолирани виртуални машини – това значително увеличава лимитите на паметта и улеснява миграцията на наследени приложения (те могат да работят в конфиденциална VM без промени в кода). SEV-SNP на AMD добавя защита на целостта на паметта, за да предотврати дори сложни атаки, които се опитват да възпроизведат или променят криптирана памет. Конфиденциални GPU-та вече се появяват, водени от Hopper H100 GPU на NVIDIA, които поддържат криптирано изпълнение на GPU натоварвания [58]. Това е огромно за машинното обучение. До 2025 г. всички от „големите три“ облачни доставчици бяха обявили поддръжка за конфиденциални изчисления на GPU-та, за да пазят AI данните защитени и в GPU паметта [59].

Софтуерната екосистема също се развива: вече има по-лесни инструменти и рамки за разработка на енклави (напр. Microsoft Open Enclave SDK, Intel SGX SDK, среди за изпълнение като Graphene, Occlum, Enarx за стартиране на немодифицирани приложения в TEE и др.). Системи за оркестрация на контейнери като Kubernetes получават функции за насочване на натоварвания към конфиденциални контейнери или възли [60]. Това означава, че в бъдеще използването на енклава може да е толкова лесно, колкото добавяне на флаг в Kubernetes pod спецификация, а всичко останало се управлява автоматично.

Появяващи се стандарти: Индустрията активно работи по стандарти като TEE атестации (напр. DICE, RATS), и изследва интеграция с по-широки архитектури за сигурност (например как конфиденциалните изчисления допълват zero-trust мрежи и управление на идентичността). Конфиденциалните изчисления също се пресичат с други технологии за поверителност: виждаме дизайни, които комбинират енклави с техники като хомоморфно криптиране или сигурни многопартийни изчисления, за да покрият всички аспекти (както отбелязва анализатор от ABI Research, успехът на този пазар може да дойде от решения, които смесват конфиденциални изчисления с други технологии за повишаване на поверителността, за да балансират различни аспекти на поверителността на входа/изхода [61]).

В обобщение, въпреки че конфиденциалните изчисления са много обещаващи, трябва да се има предвид настоящите им ограничения. Това не е магически прах за невидимост – трябва да се използва правилно и да се следят хардуерните подобрения и кръпки. Има и ценови аспект: някои процесори или инстанции с поддръжка на енклави са по-скъпи (макар че цените намаляват с разрастването на технологията). А някои случаи на употреба (особено тези, които изискват сложно споделяне на данни) може да изискват внимателна архитектура, за да се реализират ползите. Въпреки това, тенденцията е ясно към по-стабилни, стандартизирани и широко достъпни решения за конфиденциални изчисления. Сътрудничеството в индустрията чрез организации като CCC и подкрепата от производителите на хардуер гарантират, че всяко следващо поколение е по-сигурно и по-лесно за използване от предишното [62].

Както отбелязва един експерт, „Въпреки че конфиденциалните изчисления все още са в ранен етап, пазарът е на прага на промяна благодарение на ключови постижения както в хардуера, така и в софтуера.“ Иновации като поддръжка на GPU и хардуерно-агностични рамки за енклави разширяват възможностите им [63]. Като се справя с настоящите предизвикателства, общността постепенно въвежда конфиденциалните изчисления в мейнстрийма като стандартен компонент на сигурната изчислителна инфраструктура.

Последни развития (2024–2025)

Последните две години (2024–2025) се характеризират с бързи постижения и нарастващ импулс в областта на конфиденциалните изчисления. Ето някои от най-важните скорошни развития и новини:

- Разширяване към AI и GPU натоварвания: Основна тенденция е прилагането на поверително изчисление към изкуствения интелект. През 2024 г. NVIDIA въведе поддръжка за поверително изчисление на GPU (по-специално в техните H100 центрови GPU) [64]. Това позволява чувствителни AI модели да се изпълняват и дори обучават с криптирани данни в паметта на GPU. Компании като OpenAI подчертаха това като ключово за защитата на теглата на AI моделите и потребителските данни [65]. До средата на 2025 г. всички водещи облачни доставчици (AWS, Azure, Google) бяха обявили или внедрили услуги за поддръжка на поверителни AI натоварвания с използване на NVIDIA GPU в техните облаци [66]. Например, Confidential VM-ите на Google Cloud с H100 GPU станаха достъпни, а Azure и AWS си партнираха с NVIDIA по подобни инициативи. Това развитие е значимо, защото разширява поверителното изчисление отвъд CPU към ускорителите, които задвижват съвременния AI – което означава, че дори мащабни AI услуги могат да се изпълняват със защита на данните по време на използване. Като продължение на това се появява цяла под-област, наречена „Поверителен AI“, а ранните бенчмаркове показват, че разликата в производителността за машинно обучение в енклави намалява [67].

- Пускане на нови продукти и услуги: 2024 г. видя множество продукти, които стартираха с конфиденциални изчисления като основна функция. Например, Google пусна Confidential Space за съвместна работа с данни с опазване на поверителността (споменато по-рано) и Confidential Matching за сигурно съвпадение на данни в рекламните технологии [68]. Стартъпи и доставчици на сигурност също представиха решения: споменахме Dashlane, 1Password, ExpressVPN, които интегрират TEEs в своите услуги [69]. Големите технологични компании също не стоят настрана – Microsoft дори мигрира една от своите критични вътрешни услуги (лицензиране на Windows), за да работи върху инфраструктурата на Azure Confidential Computing, както беше съобщено през 2025 г., показвайки тяхното доверие в технологията за критични за мисията натоварвания [70]. Доставчиците на облачни услуги също постоянно подобряват своите портфолиа за конфиденциални изчисления: например, Azure пусна предварителна версия на Confidential Clean Rooms за сигурна многопартийна аналитика в края на 2024 г. [71], и продължава да добавя функции като поддръжка за управлявани ключове, защитени от HSM, за конфиденциални виртуални машини [72]. Изводът е, че конфиденциалните изчисления преминават от нишова към стандартна функция в много продукти – все по-често компаниите го рекламират, за да се отличат по отношение на сигурността.

- Напредък в регулациите и стандартите: Има значителни промени в сферата на политиките и стандартите, които по същество валидират важността на поверителните изчисления. В допълнение към закона DORA на ЕС (споменат по-рано), който влезе в сила в началото на 2025 г. и изисква финансовите субекти да защитават данните в употреба [73], Федералното правителство на САЩ включи поверителните изчисления в официалните си насоки за сигурност на данните с нулево доверие в края на 2024 г. [74]. Също така видяхме, че PCI DSS 4.0 (стандартът за сигурност на данните в платежната индустрия) актуализира своите насоки, за да обхване криптирането на данни в паметта/по време на обработка [75] – признание за поверителните изчисления в средите за данни на кредитни карти. Консорциумът за поверителни изчисления се разрасна с нови членове (например през 2025 г. компании като SIMI Group се присъединиха с фокус върху сигурността на здравните данни [76]) и насърчава междуотрасловото сътрудничество. Киберсигурностната рамка 2.0 на NIST през 2024 г. изрично добави препоръки за защита на данните в употреба [77]. Всички тези промени показват, че поверителните изчисления вече не са просто „добре е да ги има“; те се разглеждат като необходим компонент на стабилната сигурност, а в някои случаи и като законово изискване. Това подтиква организациите да проучват внедряванията проактивно.

- Ръст на пазара и инвестиции: Анализатори и фирми за пазарни проучвания драстично повишиха своите прогнози за конфиденциалните изчисления. Доклад на ABI Research от 2025 г. оценява, че общите приходи от пазара на конфиденциални изчисления могат да достигнат 160 милиарда долара до 2032 г. с над 40% годишен ръст, подхранван от внедряването както в хардуера, така и в облачните услуги [78]. (Някои други прогнози са дори по-оптимистични, предвиждайки над 250 милиарда долара до началото на 2030-те години [79], макар че дефинициите варират.) Има значителни рискови инвестиции в стартиращи компании, фокусирани върху решения за конфиденциални изчисления и „конфиденциален ИИ“. Например, в края на 2024 и началото на 2025 г. стартиращи компании като Anjuna, Edgeless Systems и Fortanix (всички ключови играчи в тази област) набраха нови инвестиционни кръгове за ускоряване на развитието [80]. Конференцията за конфиденциални изчисления и Open Confidential Computing Conference (OC3) се превърнаха в ежегодни събития, като изданията през 2025 г. привлякоха рекорден брой участници и представиха нови технологични демонстрации от големи компании (дори Apple представи своята визия за частни AI изчисления) [81]. Цялата тази активност подчертава консенсуса, че тази технология е на път да трансформира облачните изчисления. Както коментира един анализатор от ABI Research, „Конфиденциалните изчисления са на прага на повратна точка благодарение на напредъка в хардуера и софтуера… [Те] възродиха търсенето, особено за AI и ML приложения.“ [82].

- Ключови етапи в реалното внедряване: Виждаме и първите мащабни внедрявания да влизат в действие. До 2025 г. няколко компании от Fortune 500 използват конфиденциални изчисления в продукция за ключови работни натоварвания. Ето няколко примера: BMW (автомобилният производител) публично сподели как използва Azure Confidential VMs за защита на идентификационни данни и идентичност в своите облачни системи [83]. Здравни доставчици започнаха да прехвърлят обработката на пациентски досиета към конфиденциални облачни среди, след като пилотни програми доказаха, че това е възможно, както е подчертано в блог на Google Cloud, където конфиденциалните изчисления позволиха на здравна система уверено да използва облачен AI върху пациентски данни [84]. И държавният сектор започва да възприема технологията – Министерството на отбраната на САЩ експериментира с конфиденциални изчисления за чувствителна аналитика, а както беше споменато, германските дигитални държавни услуги вече ги използват чрез доставчици като STACKIT [85]. Тези конкретни примери показват, че технологията не е ограничена само до лаборатории или демонстрации; тя решава реални проблеми в продукция.

- Интеграция с други технологии: Друга тенденция за 2024–2025 г. е сливането на конфиденциалните изчисления с по-широки решения. Например, конфиденциалните контейнери станаха гореща тема – използване на enclave технологии за защита на цели контейнери. Red Hat и други имат проекти за поддръжка на „конфиденциални подове“ в OpenShift и Kubernetes, в съответствие с идеята за безпроблемно използване на enclaves в cloud-native приложения [86]. Също така, конфиденциалните изчисления се комбинират с многопартийни изчисления (MPC) и хомоморфно криптиране в някои напреднали решения, за да осигурят напълно криптирани работни потоци. Докато enclaves защитават данните по време на обработка, MPC може да разпредели доверието между няколко страни, а FHE може да защити изходните данни; компаниите изследват комбинирането на тези технологии, така че дори резултатите понякога да останат частично конфиденциални. Това са авангардни експерименти, но илюстрират креативните начини, по които хората разширяват ползите от конфиденциалните изчисления отвъд първоначалния им обхват.

Като цяло, последните развития рисуват картина на ускорено приемане и узряване. През 2024 г. Gartner дори добави конфиденциалните изчисления (TEE технология) към препоръчания си инструментариум за сигурност и доверие в ИИ, отбелязвайки, че организациите инвестират сериозно тук [87]. Може би един от най-показателните знаци: облачните доставчици започват да активират конфиденциалните изчисления по подразбиране за някои услуги. Не сме далеч от бъдеще, в което може да използвате облачна база данни или serverless функция и зад кулисите тя да се изпълнява автоматично в защитен енклав, без дори да знаете. Годината 2025 и след това вероятно ще донесат още от тези „невидими“ внедрявания, изпълнявайки предсказанието на един експерт: „Вие… лично ще взаимодействате с приложение, задвижвано от облачни конфиденциални изчисления като краен потребител – без дори да осъзнавате това.“ [88].

Мнения и цитати на експерти

За финал, нека подчертаем няколко експертни прозрения относно конфиденциалните изчисления и тяхното въздействие:

- Айслинг Доусън, индустриален анализатор в ABI Research (април 2025): „Конфиденциалните изчисления са на път да станат от съществено значение за защитата на данните, подкрепени от други технологии за поверителност… Конфиденциалните изчисления, базирани на GPU, възродиха търсенето, особено за ИИ и ML приложения. Преходът към хардуерно-агностични решения, които разширяват защитата на енклавите в цялата екосистема, ще стимулира възможности за приходи отвъд само доставчиците на процесори.“[89] (Това подчертава как последните постижения, като енклави за GPU и по-широка екосистемна поддръжка, драстично увеличават интереса и растежа на пазара в тази област.)

- Николаос Молиндрис, старши продуктов мениджър в Decentriq (2025): „Виждаме нарастващо приемане от здравеопазване, финанси и медии партньори, които трябва да отключат стойност от своите данни без да компрометират поверителността или съответствието. Възможността да се докаже, че данните остават защитени през целия си жизнен цикъл, е промяна на играта.“ [90] (Тук един практик от индустрията отбелязва, че организациите в различни сектори възприемат конфиденциалните изчисления като трансформиращи, позволявайки им да използват данни, които преди са били недостъпни за облачна аналитика поради опасения за поверителността.)

- Авива Литан, отличен вицепрезидент и анализатор в Gartner (2024): Confidential computing (доверени изпълнителни среди) беше добавено към рамката на Gartner за доверие в ИИ, като се отбелязва, че „се харчат пари“ в тази област и организациите се пренасочват, за да подкрепят тези възможности за управление на рисковете, свързани с ИИ [91]. (Това подчертава, че големите предприятия финансово се ангажират с confidential computing, особено като част от осигуряването на ИИ – това се превръща в стратегически приоритет.)

- Edgeless Systems (пример от публичния сектор, 2025): „С confidential computing, данните винаги са криптирани и вие запазвате пълен контрол, дори когато използвате инфраструктура на трети страни… дори операторите на центрове за данни и облачните доставчици нямат достъп до никакви данни.“ [92] (Този цитат обобщава основното предимство с прости думи: винаги криптирани данни и пълен контрол, което силно резонира с правителства и всеки, който се притеснява от вътрешни заплахи или въпроси, свързани с чужда юрисдикция.)

- Utimaco (блог на киберсигурност фирма, януари 2025): „С оглед на [растежа на облачния ИИ], ще има значителен тласък в приемането на confidential computing, движен от растежа на ИИ обработката в облака.“ [93] (Това е експертна прогноза, която съвпада с наблюдаваното – с масовото преместване на ИИ в облака, нуждата от осигуряване на тези ИИ процеси чрез TEE се очаква да нарасне стремглаво.)

Тези гласове са единодушни по един въпрос: confidential computing е от огромно значение за бъдещето на облачната и информационната сигурност. Това не е просто шум – разглежда се като фундаментална промяна в начина, по който защитаваме данните по време на обработка, с реални инвестиции и инерция зад него.

Заключение

Confidential computing представлява промяна на парадигмата в облачните изчисления – позволява данните да останат защитени дори докато се използват. Чрез използване на хардуерно базирани защитени среди (TEE), тази технология намалява дългогодишни опасения относно сигурността в облака, вътрешните заплахи и регулаторното съответствие. Разгледахме как работи (изолиране на данните в криптирани среди и използване на атестация за установяване на доверие), защо е от решаващо значение (улеснява облачното приемане за чувствителни натоварвания и изпълнение на изискванията за съответствие) и как възпира дори силни вътрешни лица като облачни администратори от достъп до вашата информация. Разгледахме и процъфтяващата екосистема: индустрии от финансите до здравеопазването отключват нови приложения с confidential computing, а всички големи облачни доставчици вече го предлагат под една или друга форма.

Както при всяка нововъзникваща технология, има предизвикателства, които трябва да бъдат адресирани – от натоварването върху производителността до необходимостта от стабилни стандарти – но посоката е ясно към по-широко приемане и усъвършенстване. Последните развития през 2024–2025 показват бърз напредък, като конфиденциалните изчисления се разширяват към AI, ускорен от GPU, преплитат се с регулациите за поверителност на данните и получават одобрение от водещи индустриални играчи. Консенсусът сред експертите е, че конфиденциалните изчисления се развиват от нишова, „добре е да има“ опция до основен стълб на облачната сигурност през следващите години.

За бизнеса и обществото привлекателността е ясна: трябва да можете да използвате огромните възможности на облака, без да жертвате поверителността на вашите данни. Конфиденциалните изчисления са пробивът, който прави това възможно. На практика това означава, че не е нужно да избирате между използването на облака и опазването на тайните – можете да правите и двете. С развитието на тази технология можем да очакваме облачните услуги да предлагат по-силни гаранции, че „каквото се случва в енклава, остава в енклава.“

В обобщение, конфиденциалните изчисления позволяват бъдеще, в което криптираните данни могат да бъдат обработвани директно в облачна среда с висока производителност без никакво доверие към хост инфраструктурата. Това е дълбока промяна в модела на доверие при изчисленията. Тя дава възможност на организациите да си сътрудничат и иновират върху чувствителни данни безопасно, да отключват стойност от досега недостъпни набори от данни и да спят по-спокойно, знаейки, че дори техният облачен доставчик не може да надникне под капака. С подкрепата на големи играчи и появата на стандарти, конфиденциалните изчисления бързо се превръщат в крайъгълен камък на съвременните стратегии за поверителност на данните и облачна сигурност.

Източници: Този доклад се основава на информация от документация на облачни доставчици, индустриални консорциуми и експертни анализи, включително описанието на Confidential VMs от Google Cloud [94], прегледа на конфиденциалните изчисления на Decentriq [95], прозрения от Confidential Computing Consortium и скорошни бюлетини [96], както и акценти от годишния обзор на индустрията за 2024 на Anjuna Security [97], наред с други. Тези и допълнителни цитирани източници предоставят повече подробности и примери за читателите, които желаят да разгледат темата по-задълбочено.

References

1. www.decentriq.com, 2. www.decentriq.com, 3. www.decentriq.com, 4. www.decentriq.com, 5. www.decentriq.com, 6. www.decentriq.com, 7. www.decentriq.com, 8. www.decentriq.com, 9. www.decentriq.com, 10. www.decentriq.com, 11. cloud.google.com, 12. www.decentriq.com, 13. cloudsecurityalliance.org, 14. ledidi.com, 15. www.anjuna.io, 16. www.anjuna.io, 17. www.anjuna.io, 18. utimaco.com, 19. www.decentriq.com, 20. confidentialcomputing.io, 21. cloud.google.com, 22. www.edgeless.systems, 23. www.edgeless.systems, 24. www.anjuna.io, 25. www.anjuna.io, 26. www.anjuna.io, 27. www.decentriq.com, 28. www.anjuna.io, 29. www.anjuna.io, 30. www.decentriq.com, 31. www.edgeless.systems, 32. www.prnewswire.com, 33. www.decentriq.com, 34. techcommunity.microsoft.com, 35. techcommunity.microsoft.com, 36. cloud.google.com, 37. cloud.google.com, 38. cloud.google.com, 39. cloud.google.com, 40. cloud.google.com, 41. cloud.google.com, 42. cloud.google.com, 43. cloud.google.com, 44. cloud.google.com, 45. aws.amazon.com, 46. d1.awsstatic.com, 47. aws.amazon.com, 48. aws.amazon.com, 49. aws.amazon.com, 50. www.decentriq.com, 51. cloud.google.com, 52. cloud.google.com, 53. cloudsecurityalliance.org, 54. cloudsecurityalliance.org, 55. cloud.google.com, 56. www.decentriq.com, 57. confidentialcomputing.io, 58. www.anjuna.io, 59. www.anjuna.io, 60. www.decentriq.com, 61. www.prnewswire.com, 62. www.decentriq.com, 63. www.prnewswire.com, 64. www.anjuna.io, 65. www.anjuna.io, 66. www.anjuna.io, 67. www.anjuna.io, 68. www.anjuna.io, 69. www.anjuna.io, 70. techcommunity.microsoft.com, 71. techcommunity.microsoft.com, 72. techcommunity.microsoft.com, 73. www.anjuna.io, 74. www.anjuna.io, 75. www.anjuna.io, 76. confidentialcomputing.io, 77. www.anjuna.io, 78. www.prnewswire.com, 79. www.fortunebusinessinsights.com, 80. www.anjuna.io, 81. www.anjuna.io, 82. www.prnewswire.com, 83. techcommunity.microsoft.com, 84. cloud.google.com, 85. www.edgeless.systems, 86. www.anjuna.io, 87. www.anjuna.io, 88. www.anjuna.io, 89. www.prnewswire.com, 90. www.decentriq.com, 91. www.anjuna.io, 92. www.edgeless.systems, 93. utimaco.com, 94. cloud.google.com, 95. www.decentriq.com, 96. www.anjuna.io, 97. www.anjuna.io